久々の更新になります。

それでは、NAPの基本的な仕組みについて考えてみます。

NAPを行うためにはクライアントおよびサーバーに何らかの仕組みが必要になります。それでは、まずはクライアントが準拠すべきポリシー(正常性)に関して考えてみます。

クライアントとサーバーではどのような仕組みが必要になるのでしょうか?

これから様々な用語が出てきますのでご注意ください。

まずはクライアント側ではポリシーを判断するためのシステム正常性エージェント(SHA)が動作しています。このSHAに対応したものが、サーバー上でシステム正常性ツール(SHV)として動作しています。よって、クライアントのSHAがポリシーの判断をしてサーバーのSHVに対して結果を送信することになります。この更新情報が正常性ステートメント(SoH)となります。

ではクライアントのSHAに相当するものは何か?ということになりますが、VistaやXP SP3ではセキュリティセンターが相当します。サーバー側はSHVがネットワークポリシーサーバー(NPS)に入っています。

このSHVを見るとわかると思われますが、クライアント側のセキュリティセンターで判断できる項目が並んでいますよね!

サーバー側のSHVに基づいてクライアントのSHAが正常性の判断をしてSoHを送信するというメカニズムですね。

ではここで考えなくてはいけないのが、この正常性の判断によってネットワークアクセス保護(NAP)は何をするのか?ですね。

基本的にNAPにおける考え方は次のようになります。

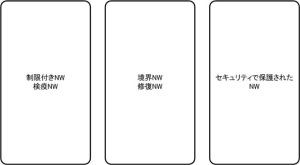

NAPでは論理的に3つのNWを作成することになります。それぞれのNWの呼び名は異なりますが、制限付きNWは正常性に関しては非準拠か、もしくは非対応のクライアントが所属することになります。そしてセキュリティで保護されたNWは正常に準拠したクライアントのみ所属します。それでは非準拠のクライアントは何らかの方法で準拠させなくてはなりません。ということで、準拠するための仕組みを整えるNWである境界NW(修復NW)を作るわけです。

このネットワークを作成するのが実施サーバー/実施デバイスになります。

マイクロソフトがサポートしているのは、おもに4つの方法になります。

- DHCP NAP

- VPN NAP

- 802.1x NAP

- IPSec NAP

になります。要するに上記4つの方法のどれかを使用して論理的なNWを作るわけですね~

まとめ

NAPでは論理的なNWを作り、クライアントの正常性の状態にしたがって所属するNWが異なることによりセキュリティを確保する仕組みなることが分かったと思われます。

ここで知っといてほしいことは、SHAとSHVは対になるということです。現在のところマイクロソフトが提供しているSHAとSHVしかありませんが、今後は他ベンダーがこのNAPに対応したSHAとSHVを提供することにより、正常性の判断の仕組みが増えることになるでしょう。

NPSのシステム正常性ツール(SHV)に現在はWindows セキュリティ正常性ツールしかありませんが、サードパーティ製のSHVが増えるとここの項目が増えるということになりますね。当然、クライアント側にもSHAに相当するものがないといけませんが・・・

また今回の説明ではSHAがSHVに対してSoHを送信すると書きましたが、厳密には複数のSoHを送信することが想定されますので、ネットワーク上には複数のSoHをまとめた”SSoH”が送信されることになります。