Windows 7 USB/DVD Download Tool(WUDT)とは、NetbookなどDVDドライブがついていない端末において、USBを使用してインストールをする目的で作られたツールになります。

要するに、手持ちのWindows7 ISO イメージをUSBに入れることによって、同OSをインストールするためのブータブルUSBメモリを作成します。Windows 7インストールDVDも作成可能です(USBメモリや外付けDVDドライブからのブートにはBIOS設定の変更が必要)。

ここで注意が必要なのはISOイメージが必要だということ

DVDしかないときは、それをISOに変換するツールがないとだめですね

そしてUSBは最低4Gバイトの容量が必要なこと

この条件を満たせば、USBへのWindows7インストールイメージが作成できます

Windows 7 USB/DVD Download Tool

12/9にGPLv2に沿った形で再公開しました。更に今回は日本語版もありますね!ただし、このソフトを利用するには.NET Framework 2.0が必要なほか、環境によっては「Image Mastering API v2.0 (IMAPIv2.0) の更新プログラム」を適用する必要があります。

http://wudt.codeplex.com/releases/view/37074

インストール後、WUDTを起動しISOファイルを指定します

メディアタイプをUSBとしてクリック

ここで使用するUSBを選択してBegin copyingをクリック

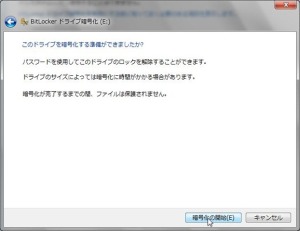

フォーマットが始まり、その後USBにイメージがコピーされます

終わるとこんな画面になります

そして完了したUSBをのぞいてみます。Windows7のメディアは複数エディションがインストールできる統一メディアになっているので、これを複数エディションがインストールできるようにカスタマイズしてみます。

このエディションはあるファイルに書き込まれています。

sourcesフォルダにあるei.cfgをみてみると

[EditionID]

Ultimate

[Channel]

Retail

[VL]

0

このように記述されていました。

このファイルを削除します。そうすると各エディションが選べるようになります。

*ただし、EnterpriseはVL用なのでこのファイルを消してもエディションは選べません。よってコンシューマー用に限ります。