OS

一覧

Windows Server 2008 R2 導入後に行うべき設定~Network編

Windows Server 2008 R2 導入後に行うべき設定 も参考にしていただければ幸いです。 今回はネットワーク編としてやってお...

Windows Server 2008 R2 導入後に行うべき設定

導入後に行う設定 Windows Server 2008 R2 を導入して運用している方は多いと思いますがが、意外と忘れがちな設定を列挙し...

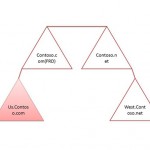

Sysprep後にドメイン参加とコンピューター名を自動的に変更するには

Windows System Image Manager を使用して応答ファイルを作成する を以前投稿しました。 今回、私が担当...

0 Day Attack に対応できるMS 純正ツール

昨日 MVP OPEN DAY に参加して仕入れたネタになりますが、表題にあるように 0 Day Attack に対応できるツールがMSから...

スポンサーリンク