AD

一覧

VAMT を使用したライセンス管理 – Part1

VAMT を使用したライセンス管理 ボリューム ライセンス認証管理ツール (VAMT: Volume Activation Manag...

KMS サーバーのインストールと運用について – Part3

各 OS の KMS クライアントのキー (GVLK) 一覧 当初 MAK でライセンス認証していたが、KMS に変更したい場合は K...

KMS サーバーのインストールと運用について – Part2

ボリュームライセンス認証の計画 Windows 8.1 および Windows Server 2012 R2 で提供される KMS キ...

KMS サーバーのインストールと運用について – Part1

ボリュームアクティベーションの概要 マイクロソフトのさまざまな製品はライセンス認証を行う必要がありますが、そもそもマイクロソフトが行う...

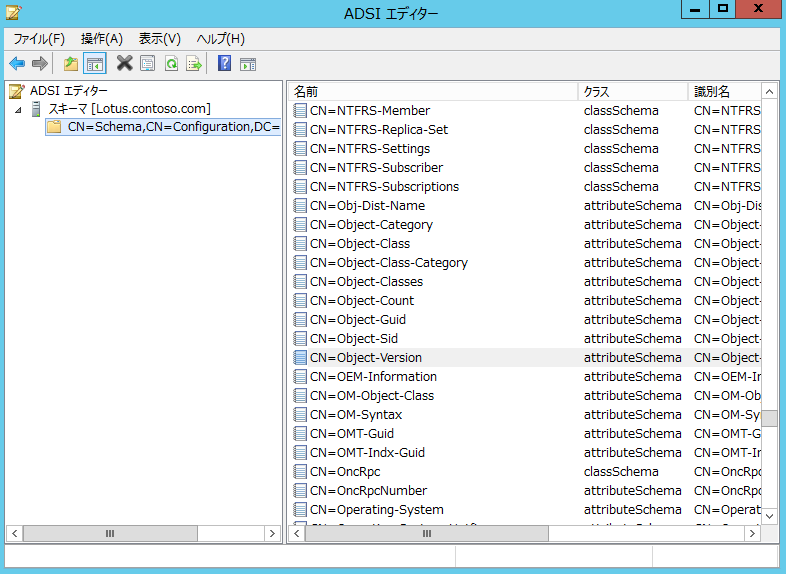

Active Directory のスキーマバージョン確認方法

Windows Server 2003 の EOS が 2015年7月15日 ということもあり、新しい OS へ移行を計画、実施を行...

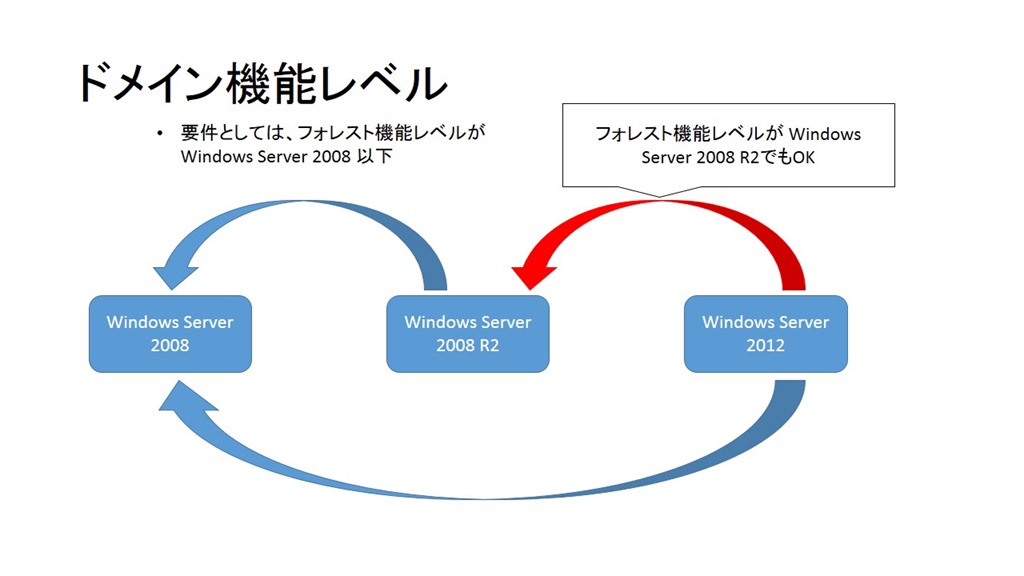

Windows Server 2012 と Adprep の考察

Windows Server 2012 の adprep は AD DS サービスに統合されたので特に意識しないでも勝手にスキーマの拡張がさ...

スポンサーリンク