セキュリティで保護された動的更新

DNSの動的更新のセキュリティは3つあります

- なし

- 非セキュリティ保護およびセキュリティ保護

- セキュリティ保護のみ

ここで通常はセキュリティ保護のみに設定します。こうすれば、ADに登録されたオブジェクトからしか動的更新を受け付けることはありません。

最も端的な例としては、外部のユーザーがドメインネットワーク接続しても動的更新によってDNSにアドレスの登録は行うことができないということです。

では動的更新のセキュリティ設定が「セキュリティ保護のみ」に設定されていてDHCPの冗長構成を考えます。ふ~、やっと本題に入れます。

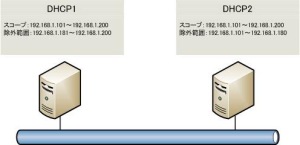

同一セグメントに複数台のDHCPがあると仮定します。ここではDHCP1とDHCP2があります。そしてDHCPの動的更新も行います。ここでDHCP1で登録されたクライアントのレコードがあります。これをClient1とします。このClient1はDHCP1によって登録されたので、このレコードの所有者はDHCP1ということになります。ここで、DHCP1がダウンしてDHCP2のみでの運用となります。ここでClient1が更新を行います。DHCP2はDNSに登録されているClient1の更新をかけますが、所有者がDHCP1のためエラーとなります。

これは問題ですね~

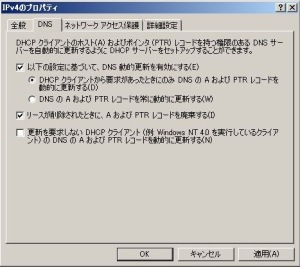

まあ、通常ではDHCPが登録するのはPTRレコードになるので気にすることはないかもしれませんが、DHCPがA,PTRレコード両方を登録する設定になっていたらこれは大問題になります。

そこでADのグループには「DNSUpdateProxy」というグループが用意されています。

この「DNSUpdateProxy」に各DHCPサーバーのコンピューターオブジェクトを登録することにより所有者の問題は解決されます。が、DNSの設定で動的更新のセキュリティ設定が「セキュリティ保護のみ」だと登録がうまくいきません。

それはDHCP サーバーが DnsUpdateProxy グループのメンバである場合、DHCP サーバーによって登録される DNS ドメイン名はセキュリティで保護されないからです。

そのためにはどうするか?

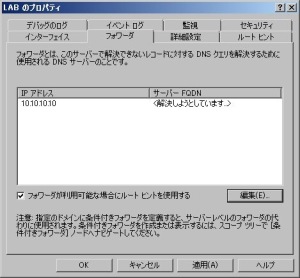

DNSの動的更新専用アカウントを作成して、DHCPサーバーに設定すれば解決できます。

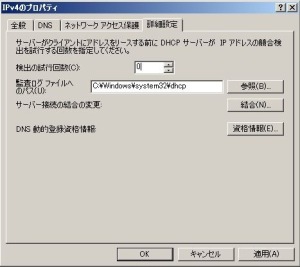

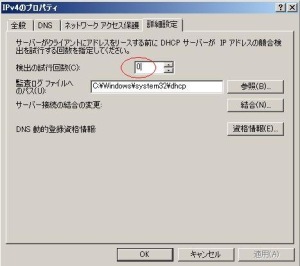

このページの資格情報をクリックして設定します。

まとめ

DHCPの冗長構成を行う場合は

- DNSUpdateProxyというグループにDHCPのコンピューターオブジェクトを登録する

- DNSの動的更新専用アカウントを作成して、DHCPサーバーに設定する

ということになりますね。