Windows Server 2008 R2 のWSBはかなりの機能が向上されているようです。そこでR2に搭載されたWSBはどのように変わったのかをまとめてみます。

まずはマイクロソフトの情報から

Windows Server バックアップの新機能

- 個々のファイルをバックアップまたは除外する機能、およびボリュームからファイルの種類とパスを含める機能または除外する機能

- 増分バックアップのパフォーマンスと使用方法の改善

- バックアップの保存場所の多様化

- システム状態のバックアップおよび回復についてのオプションとパフォーマンスの改善

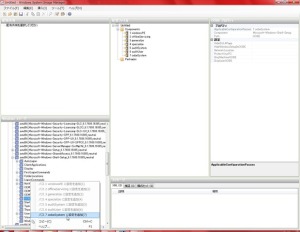

- コマンド ラインのサポートの強化

- Windows PowerShell のサポートの強化

- これらが新機能になります。

そこで画面を確認しながら変更点を見ていきます。

以前はボリューム単位でのバックアップしかサポートしていませんでしたが、R2からはフォルダおよびファイル単位でのバックアップをサポートするようになりました。更にシステム状態のバックアップもGUIから行うことができるようになりました。以前はwbadminを使用したコマンドでのバックアップしかサポートしていなかったので便利になりましたね。

あと、ベアメタル回復というチェックボックスが新たに追加されました。このチェックを入れるとベアメタル回復に必要なデータを自動的にチェックしてくれます。この図はベアメタル回復にチェックを入れた状態になります。

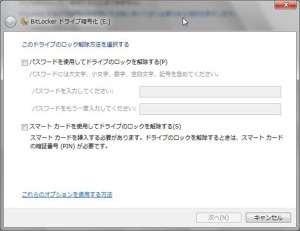

またスケジュールバックアップの保存場所が拡張されました。以前はバックアップ専用ハードディスクが必要でした。R2では更にボリュームに対するバックアップと共有フォルダに対するバックアップをサポートしました。

しかし、ボリュームに対するバックアップはそのボリュームのパフォーマンス低下が既知の問題としてあります。

そして共有フォルダへのバックアップですが、これは世代管理ができません。よって1回限りのバックアップをスケジュールで行ってくれると理解してもいいでしょう。

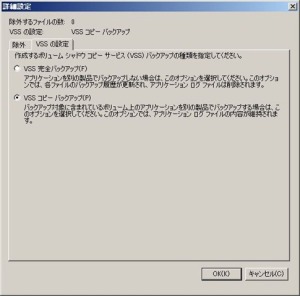

バックアップの対象をカスタムにすると詳細設定を行うことができます。

まず除外ではバックアップを行う際の除外ファイルやフォルダを選択できます。そしてVSSの設定では完全とコピーを選択できます。デフォルトではコピーになっています。この違いはバックアップを行った際にアプリのログファイルが削除されるか否かになります。コピーの場合はそのままアプリのログファイルは残ります。

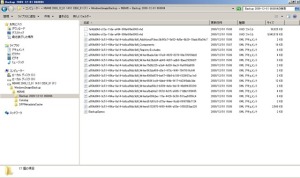

さてスケジュールバックアップではバックアップ専用ハードディスクを使用することが相変わらず推奨になりますが、その際の動作は以前と変わりなく、専用ハードディスクはドライブレターが削除された状態になります。この専用ハードディスクにドライブレターを付けて中身を確認するとこのようになっています。

ここで不思議なことがあります。以前は1つのVHDしか見当たらなかったはずなのですが今回は2つのVHDがあります。これって何かな~ここからは詳細な情報がないので推測になるのですが、たぶんboot領域ですね。VHDを接続してみたら100Mだったんで。Windows7やR2からboot領域として100Mを使うようになったのでそれですね。

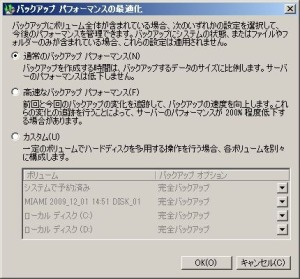

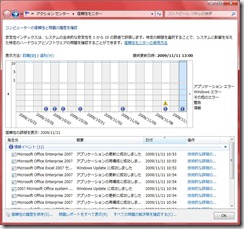

さて内部的なお話なんですが、バックアップパフォーマンスの最適化のところが変わりました。

以前はどのようになっていたかというと

- 常に完全バックアップを実行する

- 常に増分バックアップを実行する

- カスタム

というようになっていました。

新機能の説明には次のように書いてあります

以下抜粋

増分バックアップのパフォーマンスと使用方法の改善

既定で、Windows Server バックアップは、完全バックアップのように機能する増分バックアップを作成します (1 個のバックアップから任意の項目を回復できるが、使用する領域は増分バックアップに必要な領域のみ)。(初回を除いて) すべてのファイル/フォルダー バックアップは増分バックアップであり、変更されたファイルのみが読み取られ、バックアップの保存場所に転送されます。さらに、新しいバックアップ用のディスク領域を確保するために、ユーザーが定期的に手動で古いバックアップを削除する必要はなくなりました。古いバックアップは自動的に削除されます。

ここまで

この説明ですが少々おかしい気がします。まず以前から古いバックアップは自動的に削除されていました。それに以前から完全バックアップでは増分バックアップのように動作していました。それは完全バックアップを保存する際にVSSを使用するので変更分のみを保存していたんですよね~

推測ですが、マイクロソフトさんは増分バックアップを意識させないためにこの文言をインターフェイスより削除したんじゃないかな?この説明でもVSSの動作を言っていますしね。ですのでたぶん機能は変わっていないような気がします(パフォーマンスは上がったかも知れませんが)。ただ文言が変わっただけ。

あとはwbadminの機能強化とPowershellコマンドレット強化あたりでしょうか?

そうそう、個別のシステム状態のバックアップに関しては以前と同じように時間がかかりますね~やはりこれも以前と同様にシステム状態のみをバックアップするのではなくボリューム全体のバックアップのほうが効率がいいみたいです。