それではDHCP NAPに関して解説していきます。

クライアント側の準備

クライアント側ではDHCP NAPに限らず、全てのNAP接続においての要件があります。それは

- セキュリティセンター

- Network Access protection Agentサービス

- NAP実施クライアント(napclcfg.msc)

が動作していなくてはなりません。ちなみに対応クライアントはVistaおよびXP SP3になります。

*注意 XP SP3にはNAP実施クライアント(napclcfg.msc)は入っていませんのでグループポリシーでの適用が基本になります。

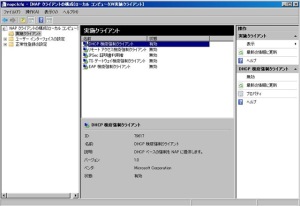

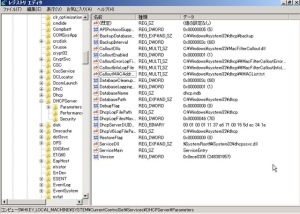

セキュリティセンターおよびNetwork Access protection Agentサービスは、管理ツールのサービスより起動します。そしてnapclcfg.mscより実施クライアント>DHCP検疫強制クライアントを有効にします。

これでクライアント側の準備はOKです。

サーバー側の準備(NAPサーバー)

役割の追加よりNAPサーバーをインストールします。

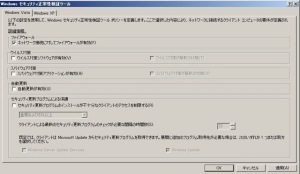

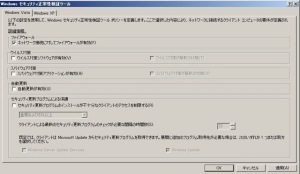

その後SHVの設定を行う必要があります。これはネットワークポリシーサーバー>ネットワークアクセス保護>システム正常性検証ツール>Windowsセキュリティ正常性ツールより行います。

今回はFWが有効な場合セキュリティ準拠という設定にします。

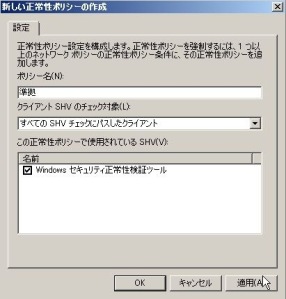

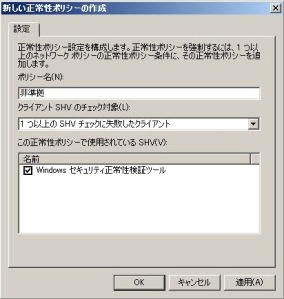

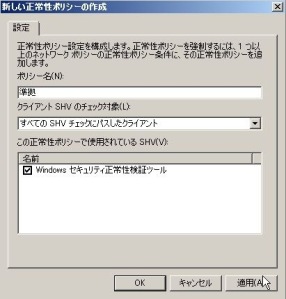

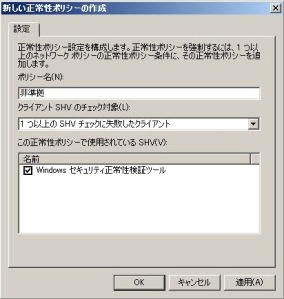

次に正常性ポリシーの作成です。ここで準拠と非準拠のポリシーを作成します。

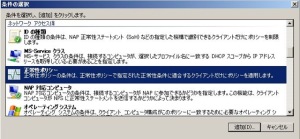

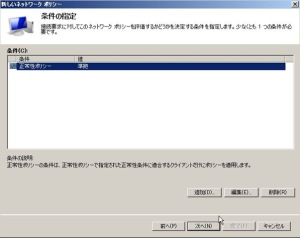

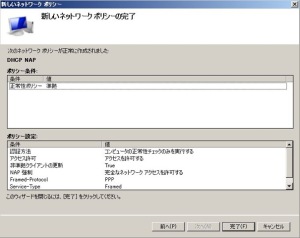

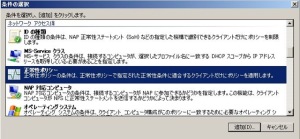

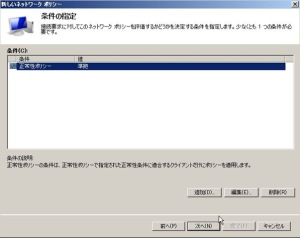

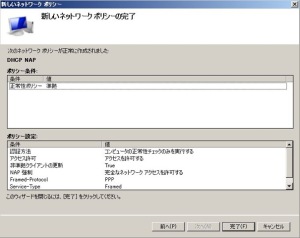

次にネットワークポリシーを作成します。ここでは準拠する場合と非準拠の場合の動作を設定します。

条件には先ほど作成した正常性ポリシーを使用して、準拠の場合と非準拠の場合を分けることができますね!

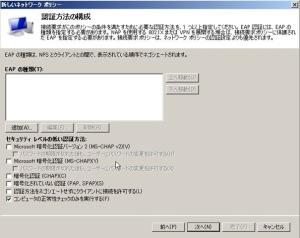

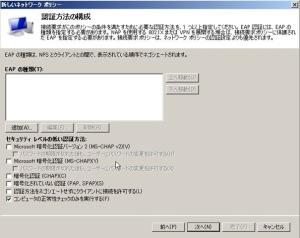

認証方法の構成では「コンピュータの正常性チェックのみを実行する」にチェックをいれ、そのほかのチェックは全て外します。ここがある意味ポイントになります。

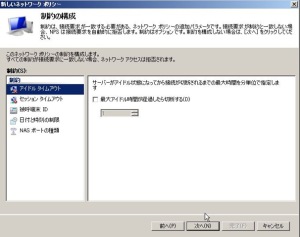

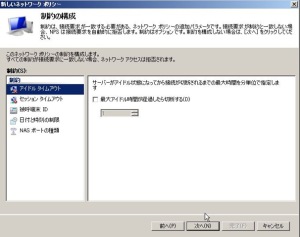

制約は特にないのでここはスルー

そして、最後にNAP強制の設定を行いますが、準拠の場合はこのまま~

これで準拠時のポリシー完成です。

次に非準拠時のポリシーを作成します。ポイントはNAP強制時の動作になります。ここでは制限付きアクセスを許可するにチェックを入れます。そして通常は自動修復にもチェックを入れましょう。そうすれば、クライアントが非準拠になっても自動的に準拠する状態に変化します。

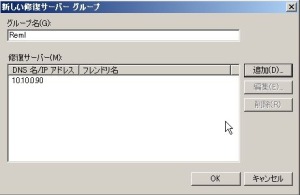

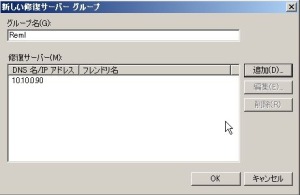

さて、これで通常はNAPの構成は終了になりますが、ここである設定ができます。それは修復ネットワークを作成することができるんです。「修復サーバーグループとトラブルシューティングのURL」の構成よりグループ名とアドレスを指定します。そうするとこのグループに登録したサーバーに対して非準拠時でもアクセスできるようになります。

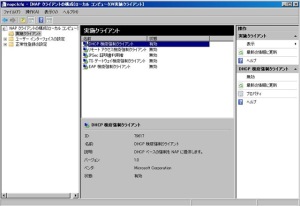

サーバー側の準備(DHCPサーバー)

役割の追加よりDHCPサーバーをインストールします。ここで注意が必要なのは、NAPサーバーと同じサーバー上にDHCPサーバーをインストールするならば問題はないのですが、他のサーバーにDHCPサーバーをインストールする場合はNAPプロキシーの設定をしてNAPサーバーに状態を転送させなくてはならない問題があります。

通常のスコープを作成しましょう。

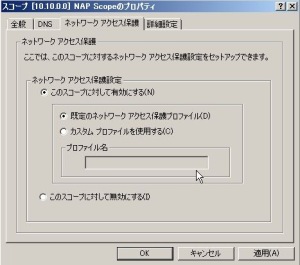

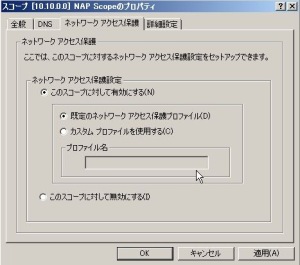

そしてネットワークアクセス保護を有効にします。

あとは、非準拠時の設定を行う必要があります。スコープオプションの詳細設定タブ>ユーザークラス>規定のネットワークアクセス保護クラスに非準拠時の設定を行います。

これで準備が終わりました。

クライアントの動作

ではまず準拠時のクライアントから

ipconfig /all の結果

Windows IP 構成

ホスト名 . . . . . . . . . . . . : NYC-CL1

プライマリ DNS サフィックス . . . . . . . : WoodgroveBank.com

ノード タイプ . . . . . . . . . . . . : ハイブリッド

IP ルーティング有効 . . . . . . . . : いいえ

WINS プロキシ有効 . . . . . . . . : いいえ

DNS サフィックス検索一覧 . . . . . . : WoodgroveBank.com

システムの検疫の状態 . . . . . : 制限なし

イーサネット アダプタ ローカル エリア接続:

接続固有の DNS サフィックス . . . : WoodgroveBank.com

説明. . . . . . . . . . . . . . . : Intel 21140-Based PCI Fast Ethernet Adapter (Emulated)

物理アドレス. . . . . . . . . . . : 00-03-FF-FF-EA-84

DHCP 有効 . . . . . . . . . . . . : はい

自動構成有効. . . . . . . . . . . : はい

リンクローカル IPv6 アドレス. . . . : fe80::7511:d80d:97aa:8298%10(優先)

IPv4 アドレス . . . . . . . . . . : 10.10.0.50(優先)

サブネット マスク . . . . . . . . : 255.255.0.0

リース取得. . . . . . . . . . . . : 2008年5月28日 15:08:47

リースの有効期限. . . . . . . . . : 2008年6月3日 15:12:18

デフォルト ゲートウェイ . . . . . : 10.10.0.254

DHCP サーバー . . . . . . . . . . : 10.10.0.24

DNS サーバー. . . . . . . . . . . : 10.10.0.10

検疫の状態 . . . . . . . . . . : 制限なし

プライマリ WINS サーバー. . . . . : 10.10.0.10

NetBIOS over TCP/IP . . . . . . . : 有効

Tunnel adapter ローカル エリア接続*:

メディアの状態. . . . . . . . . . : メディアは接続されていません

接続固有の DNS サフィックス . . . : WoodgroveBank.com

説明. . . . . . . . . . . . . . . : Microsoft ISATAP Adapter

物理アドレス. . . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP 有効 . . . . . . . . . . . . : いいえ

自動構成有効. . . . . . . . . . . : はい

route print の結果

===========================================================================

インターフェイス一覧

10 …00 03 ff ff ea 84 …… Intel 21140-Based PCI Fast Ethernet Adapter (Emulated)

1 ……………………… Software Loopback Interface 1

11 …00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter

===========================================================================

IPv4 ルート テーブル

===========================================================================

アクティブ ルート:

ネットワーク宛先 ネットマスク ゲートウェイ インターフェイス メトリック

0.0.0.0 0.0.0.0 10.10.0.254 10.10.0.50 20

10.10.0.0 255.255.0.0 リンク上 10.10.0.50 276

10.10.0.50 255.255.255.255 リンク上 10.10.0.50 276

10.10.255.255 255.255.255.255 リンク上 10.10.0.50 276

127.0.0.0 255.0.0.0 リンク上 127.0.0.1 306

127.0.0.1 255.255.255.255 リンク上 127.0.0.1 306

127.255.255.255 255.255.255.255 リンク上 127.0.0.1 306

224.0.0.0 240.0.0.0 リンク上 127.0.0.1 306

224.0.0.0 240.0.0.0 リンク上 10.10.0.50 276

255.255.255.255 255.255.255.255 リンク上 127.0.0.1 306

255.255.255.255 255.255.255.255 リンク上 10.10.0.50 276

===========================================================================

固定ルート:

なし

IPv6 ルート テーブル

===========================================================================

アクティブ ルート:

If メトリック ネットワーク宛先 ゲートウェイ

1 306 ::1/128 リンク上

10 276 fe80::/64 リンク上

10 276 fe80::7511:d80d:97aa:8298/128

リンク上

1 306 ff00::/8 リンク上

10 276 ff00::/8 リンク上

===========================================================================

固定ルート:

なし

次に非準拠のクライアントは

ipconfig /all の結果

Windows IP 構成

ホスト名 . . . . . . . . . . . . : NYC-CL1

プライマリ DNS サフィックス . . . . . . . : WoodgroveBank.com

ノード タイプ . . . . . . . . . . . . : ハイブリッド

IP ルーティング有効 . . . . . . . . : いいえ

WINS プロキシ有効 . . . . . . . . : いいえ

DNS サフィックス検索一覧 . . . . . . : WoodgroveBank.com

restricted.Woodgrovebank.com

システムの検疫の状態 . . . . . : 制限あり

イーサネット アダプタ ローカル エリア接続:

接続固有の DNS サフィックス . . . : restricted.Woodgrovebank.com

説明. . . . . . . . . . . . . . . : Intel 21140-Based PCI Fast Ethernet Adapter (Emulated)

物理アドレス. . . . . . . . . . . : 00-03-FF-FF-EA-84

DHCP 有効 . . . . . . . . . . . . : はい

自動構成有効. . . . . . . . . . . : はい

リンクローカル IPv6 アドレス. . . . : fe80::7511:d80d:97aa:8298%10(優先)

IPv4 アドレス . . . . . . . . . . : 10.10.0.50(優先)

サブネット マスク . . . . . . . . : 255.255.255.255

リース取得. . . . . . . . . . . . : 2008年5月28日 15:08:47

リースの有効期限. . . . . . . . . : 2008年6月3日 15:09:41

デフォルト ゲートウェイ . . . . . :

DHCP サーバー . . . . . . . . . . : 10.10.0.24

DNS サーバー. . . . . . . . . . . : 10.10.0.10

検疫の状態 . . . . . . . . . . : 制限あり

プライマリ WINS サーバー. . . . . : 10.10.0.10

NetBIOS over TCP/IP . . . . . . . : 有効

Tunnel adapter ローカル エリア接続*:

メディアの状態. . . . . . . . . . : メディアは接続されていません

接続固有の DNS サフィックス . . . : restricted.Woodgrovebank.com

説明. . . . . . . . . . . . . . . : Microsoft ISATAP Adapter

物理アドレス. . . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP 有効 . . . . . . . . . . . . : いいえ

自動構成有効. . . . . . . . . . . : はい

route print の結果

===========================================================================

インターフェイス一覧

10 …00 03 ff ff ea 84 …… Intel 21140-Based PCI Fast Ethernet Adapter (Emulated)

1 ……………………… Software Loopback Interface 1

11 …00 00 00 00 00 00 00 e0 Microsoft ISATAP Adapter

===========================================================================

IPv4 ルート テーブル

===========================================================================

アクティブ ルート:

ネットワーク宛先 ネットマスク ゲートウェイ インターフェイス メトリック

10.10.0.24 255.255.255.255 リンク上 10.10.0.50 21

10.10.0.50 255.255.255.255 リンク上 10.10.0.50 276

10.10.0.90 255.255.255.255 リンク上 10.10.0.50 21

127.0.0.0 255.0.0.0 リンク上 127.0.0.1 306

127.0.0.1 255.255.255.255 リンク上 127.0.0.1 306

127.255.255.255 255.255.255.255 リンク上 127.0.0.1 306

224.0.0.0 240.0.0.0 リンク上 127.0.0.1 306

224.0.0.0 240.0.0.0 リンク上 10.10.0.50 276

255.255.255.255 255.255.255.255 リンク上 127.0.0.1 306

255.255.255.255 255.255.255.255 リンク上 10.10.0.50 276

===========================================================================

固定ルート:

なし

IPv6 ルート テーブル

===========================================================================

アクティブ ルート:

If メトリック ネットワーク宛先 ゲートウェイ

1 306 ::1/128 リンク上

10 276 fe80::/64 リンク上

10 276 fe80::7511:d80d:97aa:8298/128

リンク上

1 306 ff00::/8 リンク上

10 276 ff00::/8 リンク上

===========================================================================

固定ルート:

なし

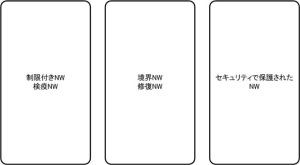

まとめ

準拠時は特に問題なくネットワークに接続できます。いうなれば、これがセキュリティで保護されたネットワークになります。そして非準拠時には自分が所属しているネットワークのルートが消えて自分自身にしか通信ができません。さらにデフォルトゲートウェイがある場合はこれもなくなります。この例では、0.0.0.0と10.10.0.0/16が消えてますよね。ただし修復ネットワークが設定してある場合はそのルートが追加されます。この例では10.10.0.90/32が追加されています。

修復ネットワークの作成方法としては別のアプローチもあります。それはDHCP側のオプション設定において、[121 クラスレス静的ルート]を設定する方法です。

こうやってみると、DHCP NAP はルーティングテーブルを制御することによって論理ネットワークを作っていることがわかりますね~